Поскольку Microsoft Windows Server 2003 и Microsoft Exchange Server 2007 зависят от службы каталогов Active Directory в части служб каталогов, необходимо определить, как интегрировать Exchange 2007 в свою структуру Active Directory. Active Directory включает следующие логические элементы, объединение которых определяет топологию Active Directory:

- Один или несколько доменов

- Один или несколько сайтов Active Directory

Леса Active Directory

Лес представляет собой самую внешнюю границу службы каталогов. Лес работает в контексте непрерывной безопасности, так чтобы все ресурсы внутри леса явно доверяли друг другу независимо от своего местонахождения в лесу. Внутри каждого леса используется общая структура каталогов и настройка службы каталогов. Лес может состоять из одного или нескольких доменов. Существует два типа топологий леса: единственный лес и несколько лесов.

Топология с единственным лесом

В топологии с одним лесом Exchange устанавливается в одном лесу Active Directory, охватывающем всю организацию. Все учетные записи пользователей и групп, а также все данные Exchange конфигураций находятся в одном и том же лесу.

Если в организации используется один лес Active Directory, Exchange 2007 можно установить в этом лесу. Рекомендуется использовать схему с одним лесом Exchange, потому что она предлагает максимальный набор возможностей системы электронной почты, а также потому что эта схема обеспечивает наиболее простую модель администрирования. Так как все ресурсы содержатся в одном лесу, один глобальный список адресов содержит всех пользователей из всего леса. Этот случай показан на следующем рисунке.

Вариант с единственным лесом предлагает следующие преимущества:

- Самый богатый набор возможностей системы электронной почты.

- Простая модель администрирования.

- Использование преимуществ существующей структуры Active Directory.

- Не требуется синхронизация глобальных списков адресов.

Основным недостатком, связанным с единственным лесом, является то, что администраторы должны определить, как обобщить или разделить ответственность за управление объектами Active Directory и Exchange.

Топология с несколькими лесами

Хотя рекомендуется использовать топологию с единственным лесом, так как она обеспечивает наибольший набор возможностей обмена сообщениями, существуют различные причины, по которым может понадобиться реализовать несколько лесов. Среди этих причин могут быть, например следующие:

- Наличие нескольких подразделений, для которых необходима изоляция служб обмена сообщениями.

- Наличие нескольких подразделений с различными требованиями к схеме.

- Произошедшее слияние, поглощение или деление.

В любом случае, единственным способом установить строгие границы между подразделениями является создание отдельного леса Active Directory для каждого подразделения. При использовании этой конфигурации Active Directory предпочтительным способом реализации Exchange является создание леса ресурсов Exchange. Для получения дополнительных сведений о лесах ресурсов Exchange см. пункте «Топология леса ресурсов» ниже в данном разделе.

Но существуют сценарии, в которых лес ресурсов может быть невозможен (например, при слияниях или поглощениях, либо когда в нескольких лесах уже работают собственные экземпляры Exchange). В этих случаях можно реализовать топологию перекрестных лесов.

Топология перекрестных лесов

В топологии перекрестных лесов компания использует несколько лесов Active Directory, каждый из которых содержит организацию Exchange. В отличие от топологии леса ресурсов учетные записи пользователей не отделены от их почтовых ящиков. Вместо этого учетная запись пользователя и соответствующий почтовый ящик находятся в одном лесу.

Основным преимуществом реализации топологии перекрестных лесов является возможность изоляции данных и границ безопасности между организациями Exchange. Но эта топология обладает следующими недостатками:

- Недоступен богатейший набор функций обмена сообщениями.

- При перемещении почтовых ящиков из одного леса в другой не сохраняются делегированные разрешения, если в целевом лесу нет контакта для делегирования, или если вы одновременно перемещаете делегата почтового ящика.

- Хотя сведения о занятости между лесами можно синхронизировать, чтобы затем использовать их для планирования собраний, в Microsoft Office Outlook нельзя использовать функцию Открыть папку другого пользователя для просмотра данных календаря пользователя из другого леса.

- Так как группа из другого леса представлена в виде контакта, нельзя просмотреть членов группы. Пока не будет отправлено письмо в лес, содержащий группу, представленную в виде контакта, членство в группе не расширяется.

- Необходима синхронизация объектов каталогов между лесами, а также репликация сведений о занятости. Наиболее часто применяющимися решениями для синхронизации каталогов являются пакет обновлений 2 Microsoft Identity Integration Server (MIIS) 2003 SP2 или Identity Integration Feature Pack для Microsoft Windows Server Active Directory с пакетом обновлений 2. Для обмена между организациями Exchange из различных лесов сведениями о занятости и данными календаря может быть использована служба доступности Exchange 2007.

Топология леса ресурсов

В некоторых случаях для работы Exchange может понадобиться создать отдельный, выделенный лес Active Directory. Например, возможна ситуация, когда нужно сохранить существующий лес Active Directory. Или может понадобиться разделить администрирование объектов Active Directory и объектов Exchange. Следовательно, возможна необходимость создания отдельного леса Active Directory, выделенного для работы Exchange. Этот отдельный выделенный лес называется лесом ресурсов Exchange. В модели леса ресурсов Exchange устанавливается в лес Active Directory, отдельный от леса Active Directory, в котором находятся пользователи, компьютеры и серверы приложений. Этот вариант обычно используют компании, которым необходимы границы безопасности между администрированием Active Directory и администрированием Exchange.

Лес ресурсов Exchange выделен для работы Exchange и размещения почтовых ящиков. Учетные записи пользователей содержатся в одном или нескольких лесах, называющихся лесами учетных записей . Леса учетных записей отделены от леса ресурсов Exchange. Между лесом учетных записей и лесом ресурсов Exchange создается одностороннее доверительное отношение, позволяющее лесу Exchange доверять лесу учетных записей, так чтобы пользователям из леса учетных записей был предоставлен доступ к почтовым ящикам в лесу ресурсов Exchange. Так как организация Exchange не может выходить за границы леса Active Directory, у каждого почтового ящика, созданного в лесу ресурсов Exchange, должен быть соответствующий ему объект пользователя в лесу ресурсов Exchange. Объекты пользователей в лесу ресурсов Exchange никогда не применяются для входа пользователя в систему и отключены, чтобы помешать их использованию. Пользователи обычно даже не знают о существовании дубликата учетной записи. Так как учетная запись в лесу ресурсов Exchange отключена и не используется для входа в систему, реальной учетной записи пользователя из леса учетных записей должно быть предоставлено право входа в почтовый ящик. Доступ предоставляется путем включения идентификатора безопасности (SID) объекта пользователя из леса учетных записей в атрибут msExchMasterAccountSID отключенного объекта пользователя в лесу ресурсов Exchange.

Возможно, что при использовании леса ресурсов Exchange синхронизация каталогов не потребуется. С точки зрения Exchange и Outlook все объекты, перечисленные в службе каталогов, исходят из одного места, в данном случае - из службы каталогов, в которой размещен лес Exchange. Но если в лесах учетных записей есть данные, связанные с глобальными списками адресов, то, чтобы получить данные в лес ресурсов Exchange для использования в глобальных списках адресов, может потребоваться синхронизация. Кроме того, может понадобиться настроить процесс так, чтобы при создании учетных записей в лесу учетных записей в лесу ресурсов Exchange создавалась отключенная учетная запись с почтовым ящиком.

Включенный пользователь из леса ресурсов связывается с почтовым ящиком, присоединенным к отключенному пользователю в лесу ресурсов. Эта конфигурация предоставляет пользователям доступ к почтовым ящикам, находящимся в других лесах. В данном сценарии настраивается доверительное отношение между лесом ресурсов и лесом учетных записей. Может также понадобиться настроить процесс инициализации так, чтобы каждый раз, когда администратор создает пользователя в лесу учетных записей, в лесу ресурсов Exchange создавался бы отключенный пользователь с почтовым ящиком.

Так как все ресурсы Exchange находятся в одном лесу, один глобальный список адресов будет содержать всех пользователей леса. Основным преимуществом сценария с выделенным лесом Exchange является граница безопасности между администрированием Active Directory и Exchange.

С этой топологией связан ряд недостатков, включая следующие:

- Внедрение леса ресурсов обеспечивает разделение администрирования Exchange и Active Directory, но стоимость, связанная с развертыванием леса ресурсов, может перевесить необходимость подобного разделения.

- Для узлов Microsoft Windows, на которых будет работать Exchange, потребуется устанавливать дополнительные контроллеры доменов и серверы глобальных каталогов, что приведет к увеличению стоимости.

- Необходим процесс инициализации, отражающий изменения Active Directory в Exchange. При создании объекта в одном лесу необходимо быть уверенным, что соответствующие объекты созданы и в другом лесу. Например, при создании пользователя в одном лесу, убедитесь, что для этого пользователя в другом лесу создан заполнитель в другом лесу. Соответствующие объекты можно создать вручную, либо этот процесс можно автоматизировать.

Вариантом сценария леса ресурсов является несколько лесов, в одном из которых размещается Exchange. При использовании нескольких лесов Active Directory развертывание Exchange зависит от степени автономности, которую планируется поддерживать между лесами. Для компаний с подразделениями, которым требуются границы безопасности (леса) объектов каталога, но которые могут совместно использовать объекты Exchange, можно остановиться на развертывании Exchange в одном из лесов и использовании этого леса для размещения почтовых ящиков из других лесов в компании. Так как все ресурсы Exchange находятся в одном лесу, один глобальный список адресов будет содержать всех пользователей из всех лесов.

Этот сценарий обладает следующими основными преимуществами:

- Использование существующей структуры Active Directory.

- Использование существующих контроллеров доменов и серверов глобальных каталогов.

- Обеспечение строгих границ безопасности между лесами.

К недостаткам этого сценария можно отнести следующие особенности:

- Необходимость процесса инициализации, отражающего изменения Active Directory в Exchange. Например, можно создать сценарий, который при создании нового пользователя Active Directory в лесу A создавал бы в лесу B отключенный объект с разрешениями, предоставляющими доступ к почтовому ящику.

- Необходимость для администраторов леса определить, как обобщить или разделить ответственность за управление объектами Active Directory и Exchange.

Домены Active Directory

Домен - это объединение участников безопасности и совместно администрируемых других объектов. Домены являются гибкими структурами. Выбор того, что будет входить в домен, остается открытым и оставляется на усмотрение администратора. Например, домен может представлять собой группу пользователей и компьютеров, физически находящихся в одном месте, или он может представлять всех пользователей и все компьютеры во многих местах большого географического региона. Благодаря консолидации администрирования и инфраструктуры домены, как правило, распространяются на большие географические регионы для снижения стоимости поддержки. Но, так как объем службы каталогов растет, для целевого каталога должна быть предусмотрена возможность максимально эффективного доступа к соответствующим ресурсам.

Сайты Active Directory

Сайты Active Directory представляют собой логическое объединение надежно связанных компьютеров в Active Directory. В пределах сайта Active Directory можно разделить клиентские компьютеры, чтобы использовать конкретные наборы или группы ресурсов каталога. Сайт Active Directory - это одна или несколько хорошо связанных подсетей TCP/IP, позволяющие администраторам настроить доступ к Active Directory и необходимую репликацию. Эти подсети могут как соответствовать, так и не соответствовать физической топологии.

На приведенном ниже рисунке показано несколько наиболее типичных отношений между логическими определениями Active Directory и физическими расположениями.

Сценарии развертывания Active Directory

Существует четыре основных сценария интеграции Exchange с Active Directory:

- Единственный лес

- Лес ресурсов

- Перекрестный лес

- Слияния и поглощения

В следующей таблице сведены преимущества каждого сценария.

| Сценарий Active Directory | Описание | Почему используется этот сценарий |

|---|---|---|

|

Единственный лес |

Пользователи и их почтовые ящики находятся в одном и том же лесу. |

|

|

Лес ресурсов |

Один из лесов выделен для работы Exchange и размещения почтовых ящиков Exchange. Учетные записи пользователей, связанные с почтовыми ящиками, содержатся в одном или нескольких отдельных лесах. |

|

|

Перекрестный лес |

Exchange выполняется в отдельных лесах, но функция электронной почты доступна и в других лесах. |

|

|

Слияния и поглощения |

Слияния и поглощения часто предусматривают сосуществование организаций Exchange до их слияния. Вопросы планирования аналогичны сценарию нескольких лесов с учетом дополнительных соображений миграции. |

Слияния и поглощения представляют собой специальный случай развертывания нескольких лесов, требующий уделить дополнительное внимание вопросам миграции |

Чем поможет Active Directory специалистам?

приведу небольшой список "вкусняшек", которые можно получить развернув Active Directory:

- единая база регистрации пользователей, которая хранится централизованно на одном либо нескольких серверах; таким образом, при появлении нового сотрудника в офисе вам нужно будет всего лишь завести ему учетную запись на сервере и указать, на какие рабочие станции он сможет получать доступ;

- поскольку все ресурсы домена индексируются, это дает возможность простого и быстрого поиска для пользователей; например, если нужно найти цветной принтер в отделе;

- совокупность применения разрешений NTFS, групповых политик и делегирования управления позволит вам тонко настроить и распределить права между участниками домена;

- перемещаемые профили пользователей дают возможность хранить важную информацию и настройки конфигурации на сервере; фактически, если пользователь, обладающий перемещаемым профилем в домене, сядет работать за другой компьютер и введет свои имя пользователя и пароль, он увидит свой рабочий стол с привычными ему настройками;

- с помощью групповых политик вы можете изменять настройки операционных систем пользователей, от разрешения пользователю устанавливать обои на рабочем столе до настроек безопасности, а также распространять по сети программное обеспечение, например, Volume Shadow Copy client и т. п.;

- многие программы (прокси-серверы, серверы баз данныхи др.) не только производства Microsoft на сегодняшний день научились использовать доменную аутентификацию, таким образом, вам не придется создавать еще одну базу данных пользователей, а можно будет использовать уже существующую;

- использование Remote Installation Services облегчает установку систем на рабочие места, но, в свою очередь, работает только при внедренной службе каталогов.

И Это далеко не полный список возможностей, но об этом позже. Сейчас я постараюсь расскажу саму логику построения Active Directory , но опять стоит выяснить из чего-же из чего-же сделаны наши мальчишьки строится Active Directory - это Домены, Деревья, Леса, Организационные единицы, Группы пользователей и компьютеров.

Домены - Это основная логическая единица построения. В сравнении с рабочими группами домены AD – это группы безопасности, имеющие единую базу регистрации, тогда как рабочие группы – это всего лишь логическое объединение машин. AD использует для именования и службы поиска DNS (Domain Name Server – сервер имен домена), а не WINS (Windows Internet Name Service – сервис имен Internet), как это было в ранних версиях NT. Таким образом, имена компьютеров в домене имеют вид, например, buh.work.com, где buh – имя компьютера в домене work.com (хотя это не всегда так).

В рабочих группах используются NetBIOS-имена. Для размещения доменной структуры AD возможно использование DNS-сервера не компании Microsoft. Но он должен быть совместим с BIND 8.1.2 или выше и поддерживать записи SRV (), а также протокол динамической регистрации (RFC 2136). Каждый домен имеет хотя бы один контроллер домена, на котором располагается центральная база данных.

Деревья - Это многодоменные структуры. Корнем такой структуры является главный домен, для которого вы создаете дочерние. Фактически Active Directory использует иерархическую систему построения, аналогичную структуре доменов в DNS.

Если мы имеем домен work.com (домен первого уровня) и создаем для него два дочерних домена first.work.com и second.work.com (здесь first и second – это домены второго уровня, а не компьютер в домене, как в случае, описанном выше), то в итоге получим дерево доменов.

Деревья как логическое построение используются, когда вам нужно разделить филиалы компании, например, по географическим признакам, либо из каких-то других организационных соображений.

AD помогает автоматически создавать доверительные отношения между каждым доменом и его дочерними доменами.

Таким образом, создание домена first.work.com ведет к автоматической организации двухсторонних доверительных отношений между родительским work.com и дочерним first.work.com (аналогично и для second.work.com). Поэтому с родительского домена могут применяться разрешения для дочернего, и наоборот. Нетрудно предположить, что и для дочерних доменов будут существовать доверительные отношения.

Еще одно свойство доверительных отношений – транзитивность. Получаем – для домена net.first.work.com создаются доверительные отношения с доменом work.com.

Лес - Так-же как и деревья это многодоменные структуры. Но лес – это объединение деревьев, имеющих разные корневые домены.

Предположим, вы решили иметь несколько доменов с именами work.com и home.net и создать для них дочерние домены, но из-за того, что tld (top level domain) не в вашем управлении, в этом случае вы можете организовать лес, выбрав один из доменов первого уровня корневым. Вся прелесть создания леса в этом случае – двухсторонние доверительные отношения между двумя этими доменами и их дочерними доменами.

Однако при работе с лесами и деревьями необходимо помнить следующее:

- нельзя добавить в дерево уже существующий домен

- нельзя включить в лес уже существующее дерево

- если домены помещены в лес, их невозможно переместить в другой лес

- нельзя удалить домен, имеющий дочерние домены

Организационные единицы - впринципе можно назвать субдоменами. позволяют группировать в домене учетные записи пользователей, группы пользователей, компьютеры, разделяемые ресурсы, принтеры и другие OU (Организационные единицы). Практическая польза от их применения состоит в возможности делегирования прав для администрирования этих единиц.

Попросту говоря, Можно назначить администратора в домене, который сможет управлять OU, но не иметь прав для администрирования всего домена.

Важной особенностью OU в отличие от групп является возможность применения к ним групповых политик. «А почему нельзя разбить исходный домен на несколько доменов вместо использования OU?» – спросите вы.

Многие специалисты советуют иметь по возможности один домен. Причина этому – децентрализация администрирования при создании дополнительного домена, так как администраторы каждого такого домена получают неограниченный контроль (напомню, что при делегировании прав администраторам OU можно ограничивать их функционал).

В дополнение к этому для создания нового домена (даже дочернего) нужен будет еще один контроллер. Если же у вас есть два обособленных подразделения, соединенных медленным каналом связи, могут возникнуть проблемы с репликацией. В этом случае более уместным будет иметь два домена.

Также существует еще один нюанс применения групповых политик: политики, в которых определены настройки паролей и блокировки учетных записей могут применяться только для доменов. Для OU эти настройки политик игнорируются.

Сайты - Это способ физического разделения службы каталогов. По определению сайт – это группа компьютеров, соединенных быстрыми каналами передачи данных.

Если вы имеете несколько филиалов в разных концах страны, соединенных низкоскоростными линиями связи, то для каждого филиала вы можете создать свой сайт. Делается это для повышения надежности репликации каталога.

Такое разбиение AD не влияет на принципы логического построения, поэтому как сайт может содержать в себе несколько доменов, так и наоборот, домен может содержать несколько сайтов. Но такая топология службы каталогов таит в себе подвох. Как правило, для связи с филиалами используется Интернет – очень небезопасная среда. Многие компании используют средства защиты, например, брандмауэры. Служба каталогов в своей работе использует около полутора десятков портов и служб, открытие которых для прохождения трафика AD через брандмауэр, фактически выставит ее «наружу». Решением проблемы является использование технологии туннелирования, а также наличие в каждом сайте контроллера домена для ускорения обработки запросов клиентов AD.

Представлена логика вложенности составляющих службы каталогов. Видно, что лес содержит два дерева доменов, в которых корневой домен дерева, в свою очередь, может содержать OU и группы объектов, а также иметь дочерние домены (в данном случае их по одному у каждого). Дочерние домены также могут содержать группы объектов и OU и иметь дочерние домены (на рисунке их нет). И так далее. Напомню, что OU могут содержать OU, объекты и группы объектов, а группы могут содержать другие группы.

Группы пользователей и компьютеров - используются для административных целей и имеют такой же смысл, как и при использовании на локальных машинах в сети. В отличие от OU, к группам нельзя применять групповые политики, но для них можно делегировать управление. В рамках схемы Active Directory выделяют два вида групп: группы безопасности (применяются для разграничения прав доступа к объектам сети) и группы распространения (применяются в основном для рассылки почтовых сообщений, например, в сервере Microsoft Exchange Server).

Они подразделяются по области действия:

- универсальные группы могут включать в себя пользователей в рамках леса, а также другие универсальные группы или глобальные группы любого домена в лесу

- глобальные группы домена могут включать в себя пользователей домена и другие глобальные группы этого же домена

- локальные группы домена используются для разграничения прав доступа, могут включать в себя пользователей домена, а также универсальные группы и глобальные группы любого домена в лесу

- локальные группы компьютеров – группы, которые содержит SAM (security account manager) локальной машины. Область их распространения ограничивается только данной машиной, но они могут включать в себя локальные группы домена, в котором находится компьютер, а также универсальные и глобальные группы своего домена или другого, которому они доверяют. Например, вы можете включить пользователя из доменной локальной группы Users в группу Administrators локальной машины, тем самым дав ему права администратора, но только для этого компьютера

Active Directory представляет собой службы для системного управления. Они являются намного лучшей альтернативой локальным группам и позволяют создать компьютерные сети с эффективным управлением и надёжной защитой данных.

Если вы не сталкивались ранее с понятием Active Directory и не знаете, как работают такие службы, эта статья для вас. Давайте разберёмся, что означает данное понятие, в чём преимущества подобных баз данных и как создать и настроить их для первоначального пользования.

Active Directory - это очень удобный способ системного управления. С помощью Active Directory можно эффективно управлять данными.

Указанные службы позволяют создать единую базу данных под управлением контроллеров домена. Если вы владеете предприятием, руководите офисом, в общем, контролируете деятельность множества людей, которых нужно объединить, вам пригодится такой домен.

В него включаются все объекты - компьютеры, принтеры, факсы, учётные записи пользователей и прочее. Сумма доменов, на которых расположены данные, именуется «лесом». База Active Directory - это доменная среда, где количество объектов может составлять до 2 миллиардов. Представляете эти масштабы?

То есть, при помощи такого «леса» или базы данных можно соединить большое количество сотрудников и оборудования в офисе, причём без привязки к месту - в службах могут быть соединены и другие юзеры, например, из офиса компании в другом городе.

Кроме того, в рамках служб Active Directory создаются и объединяются несколько доменов - чем больше компания, тем больше средств необходимо для контроля её техники в рамках базы данных .

Далее, при создании такой сети определяется один контролирующий домен, и даже при последующем наличии других доменов первоначальный по-прежнему остаётся «родительским» - то есть только он имеет полный доступ к управлению информацией.

Где хранятся эти данные, и чем обеспечивается существование доменов? Чтобы создать Active Directory, используются контроллеры. Обычно их ставится два - если с одним что-то произойдёт, информация будет сохранена на втором контроллере.

Ещё один вариант использования базы - если, например, ваша компания сотрудничает с другой, и вам предстоит выполнить общий проект. В таком случае может потребоваться доступ посторонних личностей к файлам домена, и здесь можно настроить своего рода «отношения» между двумя разными «лесами», открыть доступ к требуемой информации, не рискуя безопасностью остальных данных.

В общем, Active Directory является средством для создания базы данных в рамках определённой структуры, независимо от её размеров. Пользователи и вся техника объединяются в один «лес», создаются домены, которые размещаются на контроллерах.

Ещё целесообразно уточнить - работа служб возможна исключительно на устройствах с серверными системами Windows. Помимо этого, на контроллерах создаётся 3-4 сервера DNS. Они обслуживают основную зону домена, а в случае, когда один из них выходит из строя, его заменяют прочие серверы.

После краткого обзора Active Directory для чайников, вас закономерно интересует вопрос - зачем менять локальную группу на целую базу данных? Естественно, здесь поле возможностей в разы шире, а чтобы выяснить другие отличия данных служб для системного управления, давайте детальнее рассмотрим их преимущества.

Преимущества Active Directory

Плюсы Active Directory следующие:

- Использование одного ресурса для аутентификации. При таком раскладе вам нужно на каждом ПК добавить все учётные записи , требующие доступ к общей информации. Чем больше юзеров и техники, тем сложнее синхронизировать между ними эти данные.

И вот, при использовании служб с базой данных учётные записи хранятся в одной точке, а изменения вступают в силу сразу же на всех компьютерах.

Как это работает? Каждый сотрудник, приходя в офис, запускает систему и выполняет вход в свою учётную запись. Запрос на вход будет автоматически подаваться к серверу, и аутентификация будет происходить через него.

Что касается определённого порядка в ведении записей, вы всегда можете поделить юзеров на группы - «Отдел кадров» или «Бухгалтерия».

Ещё проще в таком случае предоставлять доступ к информации - если нужно открыть папку для работников из одного отдела, вы делаете это через базу данных. Они вместе получают доступ к требуемой папке с данными, при этом для остальных документы так и остаются закрытыми.

- Контроль над каждым участником базы данных.

Если в локальной группе каждый участник независим, его трудно контролировать с другого компьютера, то в доменах можно установить определённые правила, соответствующие политике компании.

Вы как системный администратор можете задать настройки доступа и параметры безопасности, а после применить их для каждой группы пользователей. Естественно, в зависимости от иерархии, одним группам можно определить более жёсткие настройки, другим предоставить доступ к иным файлам и действиям в системе.

Кроме того, когда в компанию попадает новый человек, его компьютер сразу же получит нужный набор настроек, где включены компоненты для работы.

- Универсальность в установке программного обеспечения.

Кстати, о компонентах - при помощи Active Directory вы можете назначать принтеры, устанавливать необходимые программы сразу же всем сотрудникам, задавать параметры конфиденциальности. В общем, создание базы данных позволит существенно оптимизировать работу, следить за безопасностью и объединить юзеров для максимальной эффективности работы.

А если на фирме эксплуатируется отдельная утилита или специальные службы, их можно синхронизировать с доменами и упростить к ним доступ. Каким образом? Если объединить все продукты, использующиеся в компании, сотруднику не нужно будет вводить разные логины и пароли для входа в каждую программу - эти сведения будут общими.

Теперь, когда становятся понятными преимущества и смысл использования Active Directory, давайте рассмотрим процесс установки указанных служб.

Используем базу данных на Windows Server 2012

Установка и настройка Active Directory - весьма нетрудное дело, а также выполняется проще, чем это кажется на первый взгляд.

Чтобы загрузить службы, для начала необходимо выполнить следующее:

- Поменять название компьютера: нажмите на «Пуск», откройте Панель управления, пункт «Система». Выберите «Изменить параметры» и в Свойствах напротив строки «Имя компьютера» кликните «Изменить», впишите новое значение для главного ПК.

- Выполните перезагрузку по требованию ПК.

- Задайте настройки сети так:

- Через панель управления откройте меню с сетями и общим доступом.

- Откорректируйте настройки адаптера. Правой клавишей нажмите «Свойства» и откройте вкладку «Сеть».

- В окне из списка кликните на протокол интернета под номером 4, опять нажмите на «Свойства».

- Впишите требуемые настройки, например: IP-адрес - 192.168.10.252 , маска подсети - 255.255.255.0, основной подшлюз - 192.168.10.1.

- В строке «Предпочтительный DNS-сервер» укажите адрес локального сервера, в «Альтернативном…» - другие адреса DNS-серверов.

- Сохраните изменения и закройте окна.

Установите роли Active Directory так:

- Через пуск откройте «Диспетчер сервера».

- В меню выберите добавление ролей и компонентов.

- Запустится мастер, но первое окно с описанием можно пропустить.

- Отметьте строку «Установка ролей и компонентов», перейдите дальше.

- Выберите ваш компьютер, чтобы поставить на него Active Directory.

- Из списка отметьте роль, которую нужно загрузить - для вашего случая это «Доменные службы Active Directory».

- Появится небольшое окно с предложением загрузки необходимых для служб компонентов - примите его.

- После вам предложат установить другие компоненты - если они вам не нужны, просто пропустите этот шаг, нажав«Далее».

- Мастер настройки выведет окно с описаниями устанавливаемых вами служб - прочтите и двигайтесь дальше.

- Появиться перечень компонентов, которые мы собираемся установить - проверьте, всё ли верно, и если да, жмите на соответствующую клавишу.

- По завершении процесса закройте окно.

- Вот и всё - службы загружены на ваш компьютер.

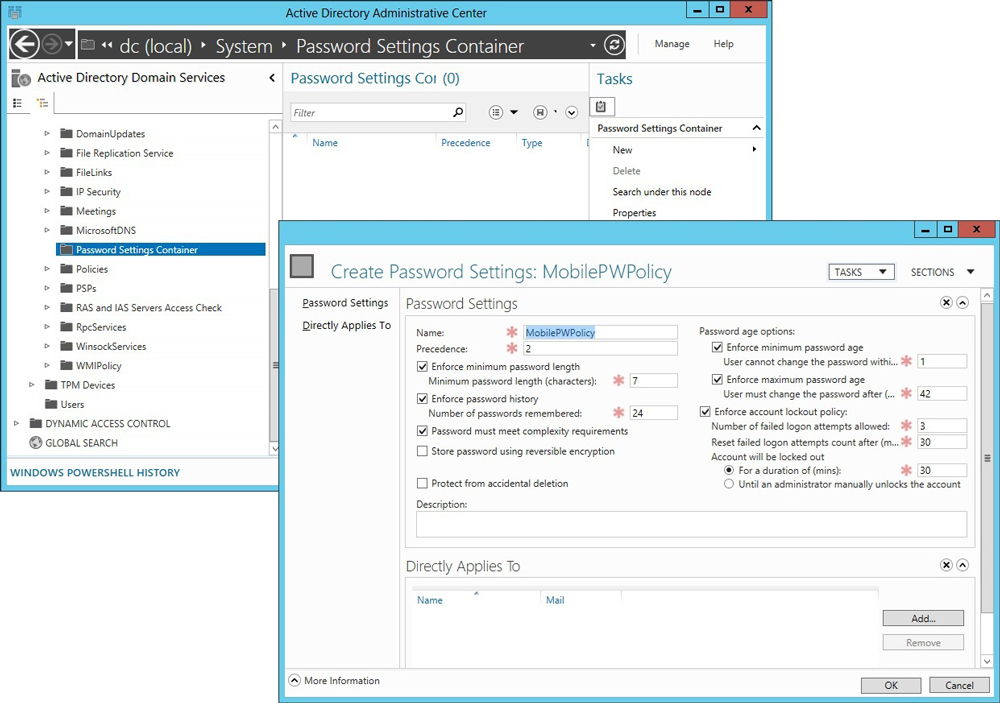

Настройка Active Directory

Для настройки доменной службы вам нужно сделать следующее:

- Запустите одноимённый мастер настройки.

- Кликните на жёлтый указатель вверху окна и выберите «Повысить роль сервера до уровня контроллера домена».

- Нажмите на добавление нового «леса» и создайте имя для корневого домена, затем кликните «Далее».

- Укажите режимы работы «леса» и домена - чаще всего они совпадают.

- Придумайте пароль, но обязательно запомните его. Перейдите далее.

- После этого вы можете увидеть предупреждение о том, что домен не делегирован, и предложение проверить имя домена - можете пропустить эти шаги.

- В следующем окне можно изменить путь к каталогам с базами данных - сделайте это, если они вам не подходят.

- Теперь вы увидите все параметры, которые собираетесь установить - просмотрите, правильно ли выбрали их, и идите дальше.

- Приложение проверит, выполняются ли предварительные требования, и если замечаний нет, или они некритичны, жмите «Установить».

- После окончания инсталляции ПК самостоятельно перегрузиться.

Ещё вам может быть интересно, как добавить юзера в базу данных. Для этого воспользуйтесь меню «Пользователи или компьютеры Active Directory», которое вы найдёте в разделе «Администрирование» в панели управления, или эксплуатируйте меню настроек базы данных.

Чтобы добавить нового юзера, нажмите правой клавишей по названию домена, выберите «Создать», после «Подразделение». Перед вами появится окно, где нужно ввести имя нового подразделения - оно служит папкой, куда вы можете собирать пользователей по разным отделам. Таким же образом вы позже создадите ещё несколько подразделений и грамотно разместите всех сотрудников.

Далее, когда вы создали имя подразделения, нажмите на него правой клавишей мыши и выберите «Создать», после - «Пользователь». Теперь осталось только ввести необходимые данные и поставить настройки доступа для юзера.

Когда новый профиль будет создан, нажмите на него, выбрав контекстное меню, и откройте «Свойства». Во вкладке «Учётная запись» удалите отметку напротив «Заблокировать…». На этом всё.

Общий вывод таков - Active Directory это мощный и полезный инструмент для системного управления, который поможет объединить все компьютеры сотрудников в одну команду. С помощью служб можно создать защищённую базу данных и существенно оптимизировать работу и синхронизацию информации между всеми пользователями. Если деятельность вашей компании и любого другого места работы связана с электронными вычислительными машинами и сетью, вам нужно объединять учётные записи и следить за работой и конфиденциальностью, установка базы данных на основе Active Directory станет отличным решением.

Как вам известно, прежде чем внедрять серверную инфраструктуру в предприятия и избежать большинства неприятных моментов по окончанию развертывания, ее следует тщательно спланировать. Ввиду того, что службы Active Directory разворачиваются как центральный репозиторий для хранения данных, а также информации для реализации политики и конфигурации вместе со сценариями входа пользователей, компьютеров и сетевых служб с поддержкой промышленного стандарта LDAP, применяемого для написания запросов и изменения информации в каталоге, логическая и физическая структура организации должна быть спроектирована так, чтобы управление даже в самых больших и сложнейших сетях, предоставляло единую точку, в которой можно развернуть параметры настройки во множестве систем. После того как вы составите окончательную версию бизнес-требований, соглашение об уровне предоставления услуг, а также задокументируете полученную информацию, вам нужно начать проектировать логическую и физическую инфраструктуру предприятия. На этом этапе вам предстоит правильно спланировать количество, структуру и дизайн лесов, из которых будет состоять предприятие, где после планирования будут развертываться доменные службы Active Directory.

По определению, лесом называется наивысший уровень иерархии логической структуры доменных служб, который считается границей репликации и безопасности на предприятии и состоит из одного или нескольких доменов Active Directory. Первый установленный в лесу контроллер домена называется корневым . Лес содержит единственное описание конфигурации и один экземпляр каталога схемы. Это единственный замкнутый экземпляр каталога, где данные не реплицируются. Соответственно, лес задает периметр безопасности организации. Совместно с лесом используются следующие компоненты доменных служб Active Directory:

- Общая схема . Все контроллеры доменов в лесе используют общую схему, которая хранится в доменных службах Active Directory в разделе каталогов Schema, а также реплицируется на все контроллеры в лесе. Единственный способ развернуть две различные схемы в организации состоит в развертывании двух отельных лесов;

- Общий глобальный каталог . Глобальным каталогом называется раздел, который хранит информацию о каждом объекте в лесу. То есть, когда пользователь из одного домена выполняет поиск объекта домена во втором, результаты запроса предоставляет именно глобальный каталог. Общий глобальный каталог содержит информацию обо всех объектах во всем лесе. Таким образом, повышается эффективность поиска объектов в лесе и входа пользователей в любой домен леса при помощи UPN;

- Общий раздел каталогов конфигурации . Раздел конфигурации содержит объекты, предоставляющие логическую структуру размещения леса – в частности, структуру доменов и топологию репликации. Объекты, хранящиеся в разделе конфигурации, должны реплицироваться среди всех контроллеров всех доменов лесов и использовать один контейнер конфигурации. Данные конфигурации включают список всех доменов, деревьев и лесов, а также размещение контроллеров доменов и глобальных каталогов. Раздел каталогов конфигурации также используется такими приложениями Active Directory, как Exchange Server и Share Point;

- Общий набор мастеров операций и администраторов уровня леса . В любой реплицируемой базе данных определенные изменения должны производиться только одной репликой, так как нецелесообразно выполнять их всеми равноправными участниками. Некий ограниченный набор операций нельзя выполнять в различных местах одновременно, а можно лишь на одном контроллере домена или только в одном лесу. Контроллер домена, выполняющий особые роли, называется мастером операций . На него добавляется гибкая роль FSMO (Flexible Single-Master Operations). Доменные службы Active Directory содержат пять ролей мастеров операций, для леса предусмотрены две роли, а для домена – три. Роли мастера схемы и мастера именования доменов конфигурируются на уровне леса. Каждый лес располагает только одним мастером схемы и одним мастером именования доменов, причем в корневом домене леса создаются две группы безопасности со своими уникальными разрешениями. Мастера операций будут подробнейшим образом рассмотрены в одной из последующих статей;

- Общая конфигурация доверия . Все домены в лесе автоматически конфигурируются для доверия всем остальным доменам леса. Концепция доверительных отношений также будет рассмотрена отдельно.

При планировании лесов предприятия требуется в первую очередь определиться, сколько лесов Active Directory следует создать. После этого вам предстоит выбрать модель леса, а также на этом этапе создается политика модификации схемы, которая очерчивает круг лиц, обладающих полномочиями управления, схемой и регулирует механизм административных модификаций, воздействующих на лес в целом. Обо всем этом вы узнаете в подробностях из данной статьи.

Определение требования схемы леса и полномочий

Перед тем как вы будете проектировать схему леса предприятия, нужно особое внимание уделить производственным требованиям, которые будет удовлетворять структура доменных служб. Службы каталогов позволяют спроектировать такую инфраструктуру, которая будет приспособлена для групп с различными и уникальными требованиями к управлению. К требованиям, которые могут предоставить организации при проектировании доменных служб Active Directory, можно отнести:

- Организационные структурные требования . Огромное значение при проектировании структуры леса имеет правильное понимание организационной структуры предприятия. В целях экономии средств определенные части организации могут использовать общую инфраструктуру, но одновременно работая независимо от остальной части организации. Например, одним из таких требований может считаться временная изоляция конкретного подразделения предприятия на определенный срок, которому необходимо устанавливать каталоги приложений, изменяющие схему Active Directory. В этом случае, если такое подразделение принадлежит к одному лесу, в котором расположены и остальные пользователи организации, самой организации может быть нанесен существенный ущерб. Поэтому для сбора организационных структурных требований лучше всего начать с определения различных групп принципалов безопасности, которые будут использоваться в доменных службах Active Directory. После этого определите, какие группы должны работать отдельно от всей организации. Если такие группы в вашей организации будут обнаружены, определите, могут ли они нанести ущерб всей организации. Обычно, группы, которые имеют различные требования от остальной части организации, размещают в отдельные леса;

- Законодательные требования . В процессе проектирования вы также должны иметь представление о правовых требованиях, которые должна соблюдать организация. В некоторых организациях в бизнес-контракте указано, что по закону требуется обеспечить определенный режим работы, например, ограничить доступ к определенным ресурсам. Несоблюдение таких требований может привести к расторжению контракта и, даже, к судебному преследованию. Поэтому, во время дизайна структуры лесов, при сборе правовых требований, начините с определения правовых обязательств организации. Чтобы соблюдать требования к безопасности, в некоторых организациях необходимо работать во внутренних изолированных сетях;

- Эксплуатационные требования . После того как вы определите организационные структурные и юридические требования вам нужно заняться сбором эксплуатационных требований, которые будут влиять на разработку структуры леса. Иногда случаются такие сценарии, когда какая-либо часть организации накладывает уникальные ограничения на конфигурацию службы каталогов, на доступность или безопасность этой службы или же использует приложения, которые накладывают уникальные ограничения на каталог. Отдельные подразделения организации могут развернуть отсутствующие в других подразделениях приложения, которые изменяют схему каталогов. Уникальные эксплуатационные требования могут использовать такие организации, как военные или хостинговые компании, предоставляющие услуги размещения. Для того чтобы определить эксплуатационные требования, лучше всего начать с инвентаризации оперативных групп вместе с эксплуатационными требованиями для каждой отдельной группы;

- Требования ограниченной связи . Наконец, для проектирования структуры леса важно выявление любых ограниченных требований связи. Во многих организациях есть филиалы с изолированными сетями, которые имеют ограниченную пропускную способность. При проектировании леса лучше всего начать с определения всех групп, расположенных удаленно от центрального офиса.

Завершив этот перечень основных требований, вы можете перейти к стадии определения полномочий администраторов и владельцев данных и служб.

В доменных службах Active Directory существует много типов административной деятельности, включая конфигурацию данных и управление данными в службе каталогов. В крупных организациях административные роли доменных служб разделяются на несколько категорий. Один из способов описания различных категорий заключается в разделении владельцев лесов, владельцев и администраторов данных, а также владельцев и администраторов служб.

- Владельцы леса отвечают за подбор и поддержку администраторов служб, поэтому из доверия владельцу леса следует доверие администраторам служб, управляемых владельцем леса;

- Владельцы и администраторы данных отвечают за информацию, которая хранится в доменных службах Active Directory. владельцы данных регламентируют политики и процессы управления данными, а администраторы данных располагают правами и привилегиями создания объектов AD DS в структуре, которая определяется владельцами и администраторами службы;

- Владельцы и администраторы служб отвечают за службу доменных служб и полностью контролируют данные и службы на всех контроллерах леса. Владельцы служб принимают решения относительно количества лесов, доменов и сайтов, необходимых для выполнения требования компании к службе каталогов Active Directory. А, в свою очередь, администраторы служб имеют следующие возможности:

- Изменение системного программного обеспечения на контроллерах домена, обходя любые обычные проверки безопасности, что позволяет просматривать все объекты в домене и управлять ими независимо от того, разрешено ли это им в списках управления доступом;

- Устранение ошибок, связанных со списками управления доступом к объектам, что позволяет администраторам служб читать, изменять и удалять объекты, независимо от того, разрешено ли это им в списках управления доступом;

- Сбрасывать пароли и изменять членства пользователей в группах;

- Использование политики безопасности «Группы с ограниченным доступом» , предназначенных для предоставления всем пользователям и группам административного доступа к любому компьютеру, присоединенному к домену, что позволяет администраторам служб читать, изменять и удалять объекты, независимо от того, разрешено ли это им в списках управления доступом;

- Иметь доступ к другим доменам леса путем изменения системного программного обеспечения на контроллерах доменов. Администраторы служб могут просматривать или изменять данные конфигурации леса, просматривать или изменять данные, хранящиеся в любом домене, а также просматривать или изменять данные на любом присоединенном к домену компьютере.

В связи с тем, что администраторы служб имеют такие полномочия, желательно, чтобы в организации было минимальное количество администраторов служб. По умолчанию такими правами обладают группы «Администраторы домена» в корневом лесе, «Администраторы предприятия» и «Администраторы схемы» .

Создание безопасного леса на основании корпоративных требований

В дополнение к вышеперечисленным требованиям, вам нужно определить, будет ли структура леса автономной или изолированной.

Административная автономия предполагает полный административный контроль над некоторыми компонентами леса на уровне леса, домена или подразделения. По достижении автономии администраторы получают право независимо управлять ресурсами. Тем не менее, автономия не означает получения эксклюзивного контроля. Существуют администраторы с более широкими полномочиями, которые тоже могут управлять этими ресурсами и при необходимости могут лишить полномочий подчиненных администраторов. Логическая структура доменных служб проектируется с одним из указанных ниже типов автономии:

- Автономия служб . Автономия служб предполагает возможность управлять инфраструктурой, не требуя единоличного контроля, то есть, если группе нужно внести изменения в инфраструктуру, пространство имен или схему без разрешения владельца леса. Автономия служб может потребоваться группам, которым нужно иметь возможность управлять уровнем обслуживания в доменных службах Active Directory или группам, которым нужно иметь возможность устанавливать поддерживающие каталоги приложения, требующие изменения схемы;

- Автономия данных . Включает в себя контроль над всеми или частью данных, которые хранятся в каталоге или на рядовых компьютерах, которые подключены к домену. Автономия данных предполагает, что группа или предприятие может управлять своими собственными данными, а также принимать административные решения по поводу данных и выполнять все необходимые задачи, не обращаясь за решением к другому полномочному органу. Если нет необходимости защищать конкретные данные от других администраторов в лесу, определенная группа может дать заявку на то, чтобы у нее была возможность самой управлять своими данными, которые относятся к конкретному проекту.

Административная изоляция предполагает получение эксклюзивного контроля над компонентом каталога. В случае административной изоляции никто, кроме указанных администраторов не может получить права управлять ресурсами, и никто из администраторов не может лишить их этих прав. Также как и в случае с административной автономией, логическая структура доменных служб проектируется с одним из указанных ниже типов изоляции:

- Изоляция служб . Изоляция служб позволяет администраторам контролировать работу служб и вмешиваться в нее могут только те администраторы, которым предоставлены такие разрешения. Группам, которые выдвигают требования к изоляции служб, необходимо, чтобы никто из администраторов вне данной группы не мог повлиять на работу служб каталогов. Например, если ваша организация оказывает услуги размещения веб-узлов клиентам и для каждого клиента требуется изоляция служб, чтобы перебои в работе основных служб не влияли на других клиентов;

- Изоляция данных . Изоляция данных препятствует всем, кроме указанных администраторов контролировать подмножество данных в каталоге или на рядовых компьютерах, присоединенных к домену, и просматривать эти данные. Администраторы служб могут лишить администраторов данных возможности управлять ресурсами, а администраторы данных не могут лишить администраторов служб доступа к ресурсам, которыми они управляют. В связи с этим, если группе требуется изоляция данных, то такая группа должна взять на себя еще и ответственность за администрирование служб. Единственным способом для таких групп получения изоляции заключается в том, чтобы создать для этих данных отдельный лес. Например, если финансовой структуре необходимо сделать так, чтобы доступ к данным клиентов, которые находятся в отдельной юрисдикции, имели только пользователи, администраторы и компьютеры, расположенные в этой юрисдикции. Так как руководство полностью доверяет администраторам служб удаленной юрисдикции, поэтому в таком учреждении необходимо изолировать данные от администраторов служб, которые находятся за пределами данной юрисдикции.

Помимо этих простых примеров, в доменных службах Active Directory предусмотрено еще множество способов реализации административной автономии и изоляции. Стоит помнить, что администраторы, которым требуется только автономия, должны мириться с тем, что другие администраторы с равными или более широкими административными полномочиями имеют равные или более широкие возможности контролировать управление службами или данными, а администраторы, которым требуется изоляция, полностью контролируют управление службами или данными. Многим компаниям требуется административная автономия с относительной гарантией того, что администраторы из других разделов в лесе не будут выполнять вредоносные действия. Также стоит отметить, что разработка автономной схемы в общем случае дешевле разработки изолированной схемы.

Выбор количества требуемых лесов

После того как вы выполнили все указанные выше требования, вам нужно определить необходимое количество лесов для инфраструктуры организации. Чтобы определить, сколько лесов необходимо развернуть, выясните, какие требования к автономии и изоляции выдвигает каждая группа организации, а затем все эти требования реализуйте в схемах моделей леса. Не стоит забывать, что разбить один лес на два очень сложно. При разработке лесов для каталога сетевой операционной системы (NOS) будет достаточно использовать только один лес. В большинстве случаев, развертывание доменных служб Active Directory выполняется в одном лесе, так как для многих компаний преимущества общего глобального каталога, встроенные доверительные отношения и общий раздел конфигурации играют более важную роль, нежели полное разделение всех административных ролей. Для того чтобы определить, сколько лесов будет использовать ваша организации, рассмотрите следующие ситуации:

- Определите необходимость изоляции или автономии лесов. Необходимость изоляции ограничивает выбор схем, в связи с чем, необходимо будет развернуть еще как минимум один лес для вашей организации;

- Для определения количества лесов, необходимо найти баланс между расходами и преимуществами. Модель с одним лесом является наиболее экономной, требующей наименьших административных затрат. При предпочтении автономной работе с административными службами, экономнее остановиться на услугах надежной ИТ-группы, что позволит управлять данными без затрат на управление самой службой;

- Две разные и автономные ИТ-организации не должны владеть одним и тем же лесом, так как цели их ИТ-групп могут существенно расходиться, что повлечет за собой перебои в рабочем процессе для каждой организации. Поэтому некоторые компании развертывают отдельные леса доменных служб в демилитаризованных зонах. Для повышения безопасности внутренней сети многие организации развертывают серверы с прямым доступом в Интернет именно в DMZ. При этом допустимо использовать управление пользователями и компьютерами в Active Directory, поддерживая изоляцию внутреннего леса;

- В целях безопасности доступ к определенной сетевой информации, целесообразно предоставлять отдельным организационным единицам, при этом используя полное разделение сетевых данных, где информация об одном лесе не отображается в другом. Нецелесообразно передавать администрирование служб внешним партнерам, особенно если это касается многонациональной организации, находящейся в разных странах или регионах. Ввиду того, что действия одних партнеров могут повлиять на услуги, предоставленные другими, партнеры должны соблюдать соглашение об уровне обслуживания, поскольку эти группы нельзя изолировать друг от друга, так как внутри леса все домены используют транзитивные доверительные связи;

- При использовании уникальной схемы развертывания приложений, с несовместимыми изменениями в схеме у разных подразделений в организации, предпочтительно создавать отдельные леса;

- Отдельные леса развертываются также в том случае, если организационная единица не работает с централизованным администрированием или не принимает централизованные административные процедуры.

Определение модели леса

После того как в проектировании службы каталогов было определено количество лесов, выбирается одна из следующих четырех моделей леса организации:

- Модель одного леса;

- Модель леса организации;

- Модель леса ресурсов;

- Модель леса с ограниченным доступом.>?/li

Модель одного леса

Данная модель является простейшей моделью леса и считается низкоуровневой, так как все объекты каталога принадлежат одному лесу и все сетевые ресурсы контролирует одна централизованная ИТ-группа. Такой проект требует минимальных административных расходов и считается самым рентабельным среди всех моделей. Модель одного леса является удачным выбором для малых и средних организаций, где действует лишь одна ИТ-группа и все ее филиалы управляются этой группой из центрального офиса.

Рис. 1. Модель одного леса

| Преимущества | Недостатки |

| Возможность сотрудничества . Обмен электронными сообщениями; общий доступ к Интернет-сети; общие документы; общий механизм аутентификации, авторизации и поиска. | Невозможность обеспечить . Невозможность обеспечить автономность службы одного леса, если нет согласия в настройке конфигурации службы. |

| Аутентификация Kerberos . Обеспечивает обоюдную аутентификацию и делегирование полномочий. | Невозможно обеспечить изоляцию от владельцев служб . Администратор организации может аннулировать параметры безопасности, установленные владельцами отдельных доменов. |

| Автоматические транзитивные доверительные отношения . Между всеми доменами в лесе созданы транзитивные доверительные отношения в иерархическом порядке. | Проблемы репликации из-за больших объемов каталога . Проблема информации уровня леса, подлежащего репликации, в частности данные конфигурации и схема; проблема репликации информации глобального каталога на все серверы глобальных каталогов леса; при избытке информации репликация становится недопустимо медленной |

| Один глобальный каталог объектов . Информация всех объектов леса сохраняется в каталоге, в котором можно выполнять поиск |

Модель леса организации

В соответствии с данной моделью, для каждого подразделения создается отдельный лес Active Directory, модель леса проектируется по определенным организационным критериям. Это обеспечивает автономность и изолированность данных или служб подразделений организации, при этом, лес настраивается таким образом, чтобы к нему не было доступа извне. Администраторы могут предоставлять доступ к ресурсам в другом лесу. При необходимости, подразделения могут иметь доверительные отношения с другими лесами для общего использования ресурсов. Учтённые записи, ресурсы и управление ими, в данной модели осуществляются независимо.

Рис. 2. Модель леса организации

| Преимущества | Недостатки |

| Независимость от владельцев служб . У каждой организационной единицы собственный лес, обеспечивающий автономность данных и служб. | Высокая стоимость реализации . Самая дорогая модель с точки зрения администрирования, связанная с обучением обслуживающего персонала, установкой дополнительного аппаратного и программного обеспечения. |

| . Данные и службы полностью изолированы от владельца в отдельной организационной единице. | |

| . Член каждого леса не может автоматически находиться во всех доверительных отношений между лесами; усиливается контроль за доверительными отношениями. | |

Данную модель можно использовать в компаниях с множеством организационных единиц, в компаниях, где отдельные единицы размещены в различных регионах, в организациях, сформированных путем слияния или приобретения.

Модель леса ресурсов

Данная модель позволяет подразделениям сообща использовать один лес, обслуживаемый отдельной ИТ-группой, при этом другие подразделения для изоляции или автономности могут разворачивать отдельный лес. Управление ресурсами в данной модели осуществляется с помощью отдельного леса, не содержащего других учетных записей, кроме тех, которые необходимы для администрирования служб и альтернативного доступа к ресурсам в лесу. Для доступа к другим лесам между ними устанавливаются доверительные отношения. В большинстве случаев конфигурируется односторонняя доверительная связь, хотя не исключаются двусторонние доверительные отношения, внешние доверительные связи с выборочной проверкой подлинности. Управление учетными записями пользователей и групп изолируются от управления ресурсами созданием отдельных лесов для каждой функции. Общие ресурсы конфигурируются на серверах в одном или нескольких лесах ресурсов.

Рис. 3. Модель леса ресурсов

| Преимущества | Недостатки |

| Уменьшение затрат за счет общего использования ресурсов . Пользование преимуществами глобального каталога объектов; уменьшаются затраты, связанные с управлением леса. | Высокая стоимость реализации |

| Независимость от владельцев служб . Обеспечение полной автономности данных организационной единицы при развертывании нового леса. | Отсутствие единого глобального каталога объекта . Не производится репликация глобальных каталогов между лесами. |

| Изолированность от владельцев служб . Обеспечение полного изолирования данных организационной единицы при развертывании нового леса. | Непригодность для развивающихся организаций . При наличии значительных изменений, наличие многих лесов приводит к частому перемещению данных с одного леса к другому. |

| Явное установление доверительных отношений . Член каждого леса не может автоматически находиться во всех доверительных отношений между лесами. |

Модель леса с ограниченным доступом

Эта модель предоставляет собой вариант организационной модели лесов. В ней создается отдельный лес для хранения учетных записей пользователей и общих ресурсов, изолированных от остальных подразделяй. Данный лес отличается от организационного леса тем, что между двумя доменами нельзя конфигурировать доверительные отношения. Он обеспечивает административную изоляцию. То есть, учетные записи пользователей леса вне леса не имеют разрешения или права доступа к данным в этом лесе и должны для доступа к лесу с ограниченным доступом применить отдельную учетную запись. С помощью данной модели создается отдельный лес с учётными записями пользователей и данными, изолированными от остальной части организации. Даная модель леса обеспечивает изоляцию данных при нарушении конфиденциальности с серьезными последствиями. Отсутствие доверительных отношений делает невозможным предоставления пользователям других лесов к данным с ограниченным доступом.

Рис. 4. Модель леса с ограниченным доступом

| Преимущества | Недостатки |

| Полная изоляция ресурсов . Для хранения учетных записей пользователей и для общих ресурсов создаются отдельные изолированные леса. | Отсутствие доверительных отношений . Невозможность предоставления ресурсов одного леса для пользователей других лесов. |

| Административная изоляция . Учетные записи пользователей вне леса с ограниченным доступом не имеют разрешения или права доступа к любым данным в этом лесе. | Создание отдельных учетных записей . Пользователи имеют учетную запись для доступа к общим ресурсам и отдельную учетную запись для доступу к секретным сведениям, при этом должно быть две разных рабочих станциям, одна подключенная к лесу организации, а другая – к лесу с ограниченным доступом. |

| Обеспечение изоляции данных . Для устранения серьезных последствий при нарушении конфиденциальности данных проекта. | Высокая стоимость реализации . Затраты на администрирование возрастают пропорционально количеству созданных лесов в связи с обучением персонала, дополнительного аппаратного и программного обеспечения. |

| Поддержка физической сети . Организации, работающие над секретными проектами, создают леса с ограниченным доступом в отдельных сетях для поддержки безопасности. | Отсутствие аутентификации Kerberos между лесами по умолчанию . Два леса не могут использовать протокол Kerberos для аутентификации между собой по умолчанию. |

| Отсутствие единого глобального каталога объекта . Не производится репликация глобальных каталогов между лесами. |

Active Directory (AD) — это служебные программы, разработанные для операционной системы Microsoft Server. Первоначально создавалась в качестве облегченного алгоритма доступа к каталогам пользователей. С версии Windows Server 2008 появилось интеграция с сервисами авторизации.

Дает возможность соблюдать групповую политику, применяющую однотипность параметров и ПО на всех подконтрольных ПК с помощью System Center Configuration Manager.

Если простыми словами для начинающих – это роль сервера, которая позволяет из одного места управлять всеми доступами и разрешениями в локальной сети

Функции и предназначения

Microsoft Active Directory – (так называемый каталог) пакет средств, позволяющий проводить манипуляции с пользователями и данными сети. Основная цель создания – облегчение работы системных администраторов в обширных сетях.

Каталоги содержат в себе разную информацию, относящуюся к юзерам, группам, устройствам сети, файловым ресурсам — одним словом, объектам. Например, атрибуты пользователя, которые хранятся в каталоге должны быть следующими: адрес, логин, пароль, номер мобильного телефона и т.д. Каталог используется в качестве точки аутентификации , с помощью которой можно узнать нужную информацию о пользователе.

Основные понятия, встречающиеся в ходе работы

Существует ряд специализированных понятий, которые применяются при работе с AD:

- Сервер – компьютер, содержащий все данные.

- Контроллер – сервер с ролью AD, который обрабатывает запросы от людей, использующих домен.

- Домен AD - совокупность устройств, объединенных под одним уникальным именем, одновременно использующих общую базу данных каталога.

- Хранилище данных — часть каталога, отвечающая за хранение и извлечение данных из любого контроллера домена.

Как работают активные директории

Основными принципами работы являются:

- Авторизация , с помощью которой появляется возможность воспользоваться ПК в сети просто введя личный пароль. При этом, вся информация из учетной записи переносится.

- Защищенность . Active Directory содержит функции распознавания пользователя. Для любого объекта сети можно удаленно, с одного устройства, выставить нужные права, которые будут зависеть от категорий и конкретных юзеров.

- Администрирование сети из одной точки. Во время работы с Актив Директори сисадмину не требуется заново настраивать все ПК, если нужно изменить права на доступ, например, к принтеру. Изменения проводятся удаленно и глобально.

- Полная интеграция с DNS . С его помощью в AD не возникает путаниц, все устройства обозначаются точно так же, как и во всемирной паутине.

- Крупные масштабы . Совокупность серверов способна контролироваться одной Active Directory.

- Поиск производится по различным параметрам, например, имя компьютера, логин.

Объекты и атрибуты

Объект - совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов . Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD - модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) - основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт - совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

Установка и настройка Active Directory

Теперь перейдем непосредственно к настройке Active Directory на примере Windows Server 2008 (на других версиях процедура идентична):

Нажать на кнопку “ОК”. Стоит заметить, что подобные значения не обязательны. Можно использовать IP адрес и DNS из своей сети.

- Далее нужно зайти в меню “Пуск”, выбрать “Администрирование” и “”.

- Перейти к пункту “Роли”, выбрать поле “Добавить роли

”.

- Выбрать пункт “Доменные службы Active Directory” дважды нажать “Далее”, а после “Установить”.

- Дождаться окончания установки.

- Открыть меню “Пуск”-“Выполнить

”. В поле ввести dcpromo.exe.

- Кликнуть “Далее”.

- Выбрать пункт “Создать новый домен в новом лесу

” и снова нажать “Далее”.

- В следующем окне ввести название, нажать “Далее”.

- Выбрать режим совместимости

(Windows Server 2008).

- В следующем окне оставить все по умолчанию.

- Запустится окно конфигурации

DNS

. Поскольку на сервере он не использовался до этого, делегирование создано не было.

- Выбрать директорию для установки.

- После этого шага нужно задать пароль администрирования .

Для надежности пароль должен соответствовать таким требованиям:

После того как AD завершит процесс настройки компонентов, необходимо перезагрузить сервер.

Настройка завершена, оснастка и роль установлены в систему. Установить AD можно только на Windows семейства Server, обычные версии, например 7 или 10, могут позволить установить только консоль управления.

Администрирование в Active Directory

По умолчанию в Windows Server консоль Active Directory Users and Computers работает с доменом, к которому относится компьютер. Можно получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому контроллеру.

Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск, можно создавать новых пользователей, группы и изменять из разрешения.

К слову, существует 2 типа групп в Актив Директори – безопасности и распространения. Группы безопасности отвечают за разграничение прав доступа к объектам, они могут использоваться, как группы распространения.

Группы распространения не могут разграничивать права, а используются в основном для рассылки сообщений в сети.

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Глобальный каталог

Это контроллер домена, который хранит копии всех объектов леса. Он дает юзерам и программам способность искать объекты в любом домене текущего леса с помощью средств обнаружения атрибутов , включенных в глобальный каталог.

Глобальный каталог (ГК) включает в себя ограниченный набор атрибутов для каждого объекта леса в каждом домене. Данные он получает из всех разделов каталога доменов в лесу, они копируются с использованием стандартного процесса репликации службы Active Directory.

Схема определяет, будет ли атрибут скопирован. Существует возможность конфигурирования дополнительных характеристик , которые будут создаваться повторно в глобальном каталоге с помощью “Схемы Active Directory”. Для добавления атрибута в глобальный каталог, нужно выбрать атрибут репликации и воспользоваться опцией “Копировать”. После этого создастся репликация атрибута в глобальный каталог. Значение параметра атрибута isMemberOfPartialAttributeSet станет истиной.

Для того чтобы узнать местоположение глобального каталога, нужно в командной строке ввести:

Dsquery server –isgc

Репликация данных в Active Directory

Репликация — это процедура копирования, которую проводят при необходимости хранения одинаково актуальных сведений, существующих на любом контроллере.

Она производится без участия оператора . Существуют такие виды содержимого реплик:

- Реплики данных создаются из всех существующих доменов.

- Реплики схем данных. Поскольку схема данных едина для всех объектов леса Активных Директорий, ее реплики сохраняются на всех доменах.

- Данные конфигурации. Показывает построение копий среди контроллеров. Сведения распространяются на все домены леса.

Основными типами реплик являются внутриузловая и межузловая.

В первом случае, после изменений система находится в ожидании, затем уведомляет партнера о создании реплики для завершения изменений. Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Процедура репликации между узлами происходит в промежутках минимальной нагрузки на сеть, это позволяет избежать потерь информации.